数字时代的风险管理步骤

关键要点

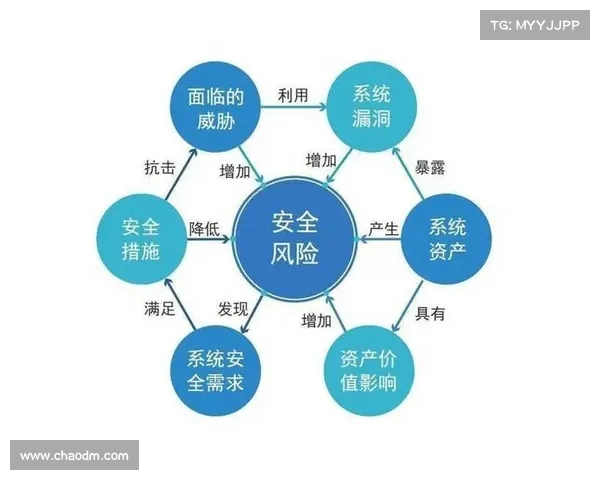

数字化转型带来了不可避免的信息风险,企业需有效管理。六个步骤构建风险评估计划,帮助识别和应对潜在风险。根据信息安全论坛的IRAM2方法,系统化处理信息风险。来自:Svetlana Lukienko / Shutterstock

随着数字信息的激增,现代企业的持续成功与有效的数据使用和管理密不可分。然而,新的效率驱动技术、全球互联互通以及远程办公也引入了多个重大而显著的信息风险。

风险的阴影迫使组织提升对各种网络风险的整体管理。以下是一个逐步的流程基于信息安全论坛的IRAM2方法论,网络安全和风险从业者可以利用此流程来评估和管理信息风险。

第一步:范围界定

范围界定的目的在于提供一种以业务为中心的风险视角。这涉及到在利益相关者之间达成一致,包括业务范围如知识产权、品牌或声誉、组织绩效和评估的技术范围如信息架构、用户画像、技术或服务的评估。

此环节有助于判断哪个部门负责评估各风险领域及具体风险评估的授权。例如,选择谁来处理新业务服务或技术的引入,或解决关于特定业务领域的管理问题。

第二步:业务影响评估BIA

BIA用于确定若任何信息资产或系统的机密性、可用性或完整性受到威胁时,可能对业务造成的影响。BIA的第一步是识别所有相关信息资产,如客户和财务数据,以及服务和系统操作中使用的信息,涵盖所有环境及信息生命周期的每个阶段输入、处理、传输、存储。

确定资产后,可以为其赋予一个价值等级或优先级。然后,通过比较合理影响的现实场景和每个资产的最坏情况场景,可以评估潜在安全事件的严重程度。

第三步:威胁分析

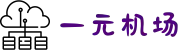

这一阶段帮助识别和优先排序威胁,理解威胁可能如何显现。威胁分析从通过与关键利益相关者讨论和分析可用的威胁情报来源例如内部威胁情报团队或外部商业信息来源来识别潜在相关威胁开始。

构建完威胁环境后,应对其中每个威胁进行分析。威胁可以根据两个关键风险因素进行分析:启动可能性某个威胁启动一个或多个威胁事件的可能性;威胁强度某个威胁有效启动或执行威胁事件的能力。

威胁还可以通过将其分为更广泛的类别进行进一步分析:对抗性、意外或环境性。

第四步:脆弱性评估

在完成威胁分析后,下一阶段是识别信息资产在每个已识别威胁面前的脆弱性程度。脆弱性评估用于检验每个关键控制措施的相关性及其实施的表现和质量。

每个脆弱性必须被评估,并以其相对控制强度进行表述。控制措施的强度可以根据利益相关者对该控制的评分,以及支持信息例如,控制特性、执行情况、缺陷和文档来计算。

科学网络工具梯子通过评估,实践者将能够清楚了解哪些信息资产在面对哪些威胁事件时存在脆弱性。

第五步:风险评估

通过评估风险,组织可以映射威胁成功的可能性、最坏情况的业务影响,并了解这些如何 Fit 策划整体风险管理计划。

第一步是选择与每个风险相关的最重要影响场景。这意味着在考虑威胁的强度时,决定使用一个现实结果还是最坏情况场景。

其次,有必要识别现有或计划中的控制措施,这些措施可能会减轻威胁的影响。像其他控制评估一样,判断这些控制减少固有影响的程度是主观的。在这里,风险实践者及