恶意 PyPI 包“VMConnect”被发现

关键要点

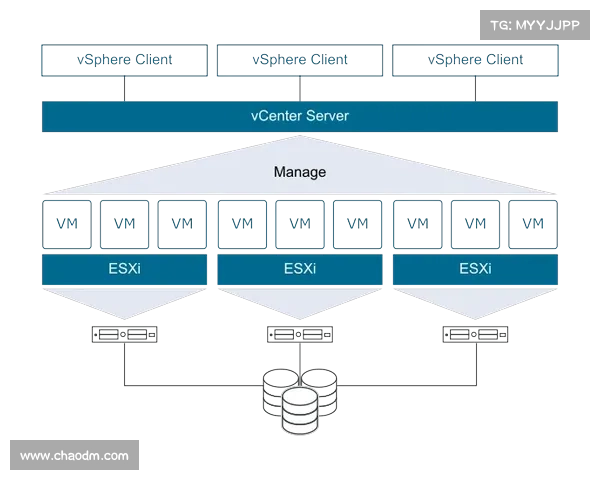

恶意包信息:名为“VMConnect”的恶意PyPI包模仿合法的VMware vSphere连接模块,潜藏恶意代码。发现时间:该包于7月28日被发现,之后被报告并迅速下架。下载次数:该包已被下载237次,同时存在两个相似的恶意包。安全建议:VMware vSphere用户应仔细确认获取连接模块的途径,并参考官方文档。根据8月3日的博客文章,恶意包“VMConnect”于7月28日被发现,设计上与合法的VMware vSphere连接模块非常相似,但实际内含恶意代码。Sonatype的研究人员为此恶意包分配了编号sonatype20233387,发现其代码与合法的VMware模块高度相似,且根据 PePytech 网站的数据,已被下载了237次。

一元机场clash订阅Sonatype的研究人员表示,他们已向PyPI注册管理员报告了这些恶意包,管理员随后迅速将其下架。他们还联系了标明在GitHub和PyPI上的伪造包的用户用户名为huski502,尽管他们提前通知了该用户,但迄今为止尚未收到回复。

在调查恶意PyPI包的过程中,研究人员还发现了另外两个新出现的恶意包:“ethter”下载次数253次和“quantiumbase”下载次数216次。研究人员指出,这两个包的结构、技术与目标包完全相同,均包含相同的恶意载荷。

“在这段时间内,新包相继出现,各自有不同的名称和目标,我们识别出了一场持续的攻击活动,我们称之为PaperPin,”Sonatype的研究人员写道。“VMware vSphere用户在获取合法Python连接模块时应保持警惕,并参考项目的官方网站文档和代码库获取指导。”

Netenrich的首席威胁猎手John Bambenek表示,攻击者了解VMware vCenter的重要性,并知道开发者如何与其进行交互。他指出,开源软件库仍然是攻击者将代码注入受害者环境的软肋。“有幸的是,这种威胁的可见性使志愿者和安全研究人员引起了注意,并在三天内得以缓解,”他表示。“我们需要找到一种方法,在几小时甚至几分钟内就能缓解此类威胁。”

StackHawk的联合创始人兼首席安全官Scott Gerlach补充说,威胁行为者利用开源软件漏洞的原因在于,开源开发和交付链如PyPI缺乏资源。他提到,接管废弃项目、名称欺骗和恶意贡献是攻击者利用资源不足的团队提供的这些交付渠道的几种方式。

“组织可以通过投入时间或资金来支持开源项目,应对这一问题,” Gerlach说。“提供源代码贡献、代码审查或帮助保护这些交付链的流程,都能对这些软件和交付机制提供急需的资源。”